sahid sanchez

que es seguridad informática

resumiendo la seguridad informática es la que se encarga de proteger la información personal de usuario

Más informaciónseguridad informática

OBJETIVOS DE LA SEGURIDAD INFORMÁTICA

El objetivo de la seguridad informática es mantener la integridad, disponibilidad, privacidad, control y autenticidad de la información manejada por computadoras.

Los usuarios debe tener disponibles todos los componentes del sistema cuando lo deseen.

El objetivo de la seguridad informática es mantener la integridad, disponibilidad, privacidad, control y autenticidad de la información manejada por computadoras.

Los usuarios debe tener disponibles todos los componentes del sistema cuando lo deseen.

características

CARACTERÍSTICAS DE LA SEGURIDAD INFORMÁTICA

En términos generales, la seguridad puede entenderse como aquellas técnicas y/o actividades destinadas a prevenir, proteger y resguardar lo que es considerado como susceptible de robos, perdida o daño, ya sea de manera personal, grupal o empresarial.

Confidencialidad:

La confidencialidad consiste en hacer que la información sea ininteligible para aquellos individuos que no estén involucrados en la operación.

Integridad:

La verificación de la integridad de los datos consiste en determinar si se han alterado los datos durante la transmicion (accidental o intencionalmente ).

Disponibilidad:

El objetivo de la disponibilidad es garantizada el acceso a un servidor o a los recursos.

Fiabilidad:

Características de los sistemas informáticos por la que se mide el tiempo de funcionamiento sin fallos. En el caso del hardware, se han conseguido altísimos grados de fiabilidad mientras que en el software siguen existiendo

VENTAJAS Y DESVENTAJAS DE LA SEGURIDAD INFORMATICA

Ventajas:

1.- se encarga de asegurar la integridad y privacidad de la información de un sistema informático y sus usuarios.

2.- Crean buenas medidas de seguridad que evitan daños y problemas que puedan ocasionar intrusos.

3.- Capacidad de la población y las amenazas general sobre las nuevas tecnologías y las amenazas que puedan traer.

Desventajas:

1.- En los equipos de computo mas des actualizados un virus realmente efectivo puede se muy pesado, puede hacerlo mas lento, y ocupa mucho espacio de memoria.

2.- Los requisitos para su creación de contraseñas son cada vez mas complejas la mayoría de los sitios web requieren inicios de sesión y el cambio de contraseñas con frecuencias.

1.- se encarga de asegurar la integridad y privacidad de la información de un sistema informático y sus usuarios.

2.- Crean buenas medidas de seguridad que evitan daños y problemas que puedan ocasionar intrusos.

3.- Capacidad de la población y las amenazas general sobre las nuevas tecnologías y las amenazas que puedan traer.

Desventajas:

1.- En los equipos de computo mas des actualizados un virus realmente efectivo puede se muy pesado, puede hacerlo mas lento, y ocupa mucho espacio de memoria.

2.- Los requisitos para su creación de contraseñas son cada vez mas complejas la mayoría de los sitios web requieren inicios de sesión y el cambio de contraseñas con frecuencias.

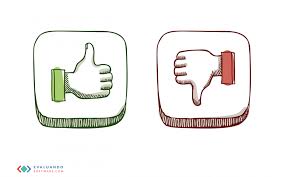

vulnerabilidades

- De manera, se refiere a todas aquellas debilidades o fallos en un sistema que puede ser explotado por un atacante ocasionando un riesgo para el sistema informático.

Vulnerabilidad física: Es la posibilidad de acceder al sistema directamente desde el equipo para extraer la información, alterarlo o destruirlo.

Vulnerabilidad Natural: Es la posibilidad de que el sistema sufra daños por causa del ambiente o desastres naturales como incendios, tormentas, inundaciones, terremotos, humedad excesiva y altas temperaturas.

Vulnerabilidad software: también conocido como Bugs es la posibilidad de que el sistema sea accesible debido a fallos en el diseño del software.

vulnerabilidad de Red: Es la posibilidad de que vario usuarios pueden acceder a un sistema informático que se encuentra conectado a una red de computadoras o una red global (Internet ).

vulnerabilidad humana: La posibilidad del error humano, los administradores y usuarios del sistema son una vulnerabilidad humana ya que tiene acceso a la red y al equipo.

problemas mas comunes

Mal ubicación:

El servidor se encuentra en un lugar a la vista de cualquier persona y debería estar en un lugar seguro.

Enfriamiento deficiente:

Su temperatura es de 23° y debería regularse entre 17° y 21°

Falta de mantenimiento:

No se le da de manera periódica.

Falta planta de emergencia:

Cuando se corte el suministro de emergencia el servidor dejara de funcionar inmediatamente, lo que podría dañar su contenido.

Tabla de vulnerabilidades

| código | activo | Valor de activo |

| Suo1 | Servidor de usuario | 5 |

| vulnerabilidad | Nivel de vulnerabilidad |

| Mala ubicación | 3 |

| Enfriamiento deficiente | 2 |

| Falta de mantenimiento | 3 |

| Falta de planta de emergencia | 4 |

| Activo |

| Computadora de la sala de computo |

| vulnerabilidad | Nivel de vulnerabilidad |

| Falta de mantenimiento preventivo | 3 |

| No tiene antivirus | 2 |

| Red abierta | 4 |

| Apagones de energía | 4 |

ENTREVISTA CON HACKER

¿ Que relación encuentras de lo visto en el vídeo respecto a la vulnerabilidad y seguridad informática ?

que la vulnerabilidad es lo débil que es nuestra seguridad y lo fácil que puede ser burlada para hacer robos de información personal, la falsificación de datos.

¿Que tipos de daños o riesgos podríamos sufrir con el mal manejo de la información ?

Ademas de perder los datos estamos exponiendo nuestra dirección, correos, contactos, se podrían hacer por nosotros y el robo de identidad.

¿ Que opinión tienes sobre la forma en como se manejo la información personal en Internet ?

si lo vemos bien, esta mal por que se pueden hacer muchas cosa con los datos de las personas y que a la vez esta bien por que si se tratara de un atentado la persona que realiza esta actividad puede tomar el control o hacer algo al respecto.

que la vulnerabilidad es lo débil que es nuestra seguridad y lo fácil que puede ser burlada para hacer robos de información personal, la falsificación de datos.

¿Que tipos de daños o riesgos podríamos sufrir con el mal manejo de la información ?

Ademas de perder los datos estamos exponiendo nuestra dirección, correos, contactos, se podrían hacer por nosotros y el robo de identidad.

¿ Que opinión tienes sobre la forma en como se manejo la información personal en Internet ?

si lo vemos bien, esta mal por que se pueden hacer muchas cosa con los datos de las personas y que a la vez esta bien por que si se tratara de un atentado la persona que realiza esta actividad puede tomar el control o hacer algo al respecto.

El manejo de información

La información en Internet nunca es segura ya que al acceder a ella, uno estamos dejando que estas personas llamadas hackers les estamos dando la oportunidad de acceder a nuestra información por ejemplo: hacerse pasar por uno mismo, cuentas, correos, contactos y la posibilidad de que implanten virus para ello es necesario tener instalado un antivirus que nos protegerá y avisara si llegaran ocurrir ese tipo de problemas en el equipo y en nuestros sistemas aunque sea un poco pero es muy eficiente, Ademas nunca es conveniente conectarse a una red gratuita como se acaba de explicar anteriormente, damos el acceso a todos los datos personales al menos se la red es de alguien que conocemos o nos la esta permitiendo es probable no tener ese tipo de problemas.

Mayormente que existen compañías que se dedican a la venta de virus que se hacen pasar por aplicaciones falsas a estas compañías o organizaciones se les denomina como ( piratas, vándalos, etc.). Que solo buscan la forma de perjudicas a los demás y también la forma de hacer dinero normalmente cuando uno trata de hackear a las compañías o al proveedor de estos nunca te dará el nombre,

Mayormente que existen compañías que se dedican a la venta de virus que se hacen pasar por aplicaciones falsas a estas compañías o organizaciones se les denomina como ( piratas, vándalos, etc.). Que solo buscan la forma de perjudicas a los demás y también la forma de hacer dinero normalmente cuando uno trata de hackear a las compañías o al proveedor de estos nunca te dará el nombre,

Amenazas y su clasificación

¿ Que es una amenaza ?

surgen a partir de la existencia de vulnerabilidades es decir que una amenaza solo existe si hay vulnerabilidad que pueda ser aprovechada.

COMO SE CLASIFICAN.

Amenazas físicas: consiste en la aplicación de barreras físicas y procedimientos de control como medida de prevención y controlo de medidas ante amenazas a los recursos y la información confidencial.

Amenazas lógicas: afecta a la parte que no se puede tocar del ordenador (software). Este tipo de amenazas son mas difíciles de prever y la mayoría no se pueden eliminar fácilmente hasta que no conozcan la existencia del sistema.

Mecanismo preventivo: son aquellas que tienen como objetivo detectar todo aquello que pueda ser una amenaza para los bienes.

Mecanismo correctivo: se encarga de reportar los errores cometidos o daños causados una vez que se ha cometido un ataque o en otras palabras modifican el estado del sistema de modo que vuelva a su estado original.

ii pacial

politicas de seguridad

Las políticas de seguridad son un conjunto de reglas, normas, y protocolos de actuación que se encargan de velar por la seguridad informática de la empresa.

Es un documento de alto nivel que denota el compromiso de la gerencia con la seguridad de la información desde el punto de vista de cierta entidad.

Es un documento de alto nivel que denota el compromiso de la gerencia con la seguridad de la información desde el punto de vista de cierta entidad.

seguridad física y objetivo

Se le conoce seguridad física al conjunto de elementos que conforman un plan de seguridad, para proteger un espacio determinado con el fin de evitar daños y minimizar amenazas.Para prestar un buen servicio es necesario identificar los posibles riesgos y amenazas que hay en el lugar y buscar los elementos físicos que se requieren para suministrar una excelente protección.

objetivos

El objetivo general es determinar los mejores procedimientos para identificar los RIESGOS que de acuerdo al medio operativo circundante y factores influyentes en el.

especifico

objetivos

El objetivo general es determinar los mejores procedimientos para identificar los RIESGOS que de acuerdo al medio operativo circundante y factores influyentes en el.

especifico

- Analizar los factores generados de inseguridad a nivel local, regional y mundial.

- Determinar las capacidades de las fuerzas publicas de seguridad frente a las amenazas.

- Determinar el papel de la seguridad privada, en apoyo al esfuerzo de la seguridad publica.

- Analizar y determinar los mejores procedimientos para proteger la seguridad de los instalaciones.

Control de acceso

un sistema de control de acceso es un dispositivo que permite o restringe la entrada un trabajador o cliente mediante un sistema de identificación, la identificación de la persona puede ser mediante una tarjeta magnética, llavero, contraseña, pulsera, huella, o los puntos biometricos de la cara.

El circulo

En si la pelicular estuvo buena tiene el trama que cuando la vez quieres mas , pero lo que podría dejar enfadado a uno o dejar con la duda es ¿por que el final resulta ser el inicio de ella ? , pero lo que mas capta el interés aquí , es por lo iso el personaje respecto a la situación en la que encontraba, hubo demasiadas decisiones que tenia que tomar por que la podían perjudica y veneficiar en si todo la perjudicaba así que no tenia elección.Bueno trata de una compañía que ofrecía su mejor tecnología ala mundo a cambio de información que tenían y entonces desdieron usas a alguien como sujeto de prueba, el sebo para que todos creyeran en ello y que todo el mundo usara esa tecnología, dado después de unos mese trabajando allí se dio cuenta del verdadero objetivo de la compañía y era manipular al mundo entero teniendo sus cuentas, correos, contacto, y toda información personal que pudieran tener, entonces dejo de existir la seguridad en las redes ya que todo era publico a todo el mundo , bueno un día ella decide lleva r cabo un programa y esa fue su oportunidad para ponerlos en contra se si mismo, bueno como jefes no soportaron la jugada que les aplico decidieron renunciar y ella se quedo a cargo de todo y todos siguieron llevando una vida tranquila.

La diferencia entre la película o similitudes es que se refiere mucho al tema de la seguridad informática y como pude influir en la seguridad de los usuarios y resultar una gran perdida de todo y privacidades y demuestra que la seguridad informática es muy importante de muchas formas.

La diferencia entre la película o similitudes es que se refiere mucho al tema de la seguridad informática y como pude influir en la seguridad de los usuarios y resultar una gran perdida de todo y privacidades y demuestra que la seguridad informática es muy importante de muchas formas.

Que es un sistema biometrico

entenderemos por sistemas biometricos a un sistema automatizado que realiza labores de biometria, Es decir un sistema que fundamentalmente sus decisiones de reconocimientos mediante características personales

TIPOS

- Por rostro: permite determinar la identidad de una persona analizando de forma biométrica su rostro con un scaner d alta precisión

- Termo grama: es una técnica que permite determinar temperatura a distancia y sin necesidad de contacto físico con el objeto al estudiar permitiendo captar la radiación del electromagnetismo.

- Huellas digitales. también conocida como señor biometrico es un dispositivo capas de leer las huellas digitales.

- Geometría de las manos: se basa en la extracción de un conjunto de características geométricas que se encuentran en las manos

- Venas de las manos: esta tecnología es recién desarrollada y también es conocida como reconocimiento del patrón de las venas.

- Iris : es un método de autentican que permite utilizar técnicas de reconocimiento de patrones en imagines de alta resolución.

- Patrones de retina: es una técnica de alta seguridad ya que puede leer la retina de una persona esta seguridad es permanente

- Vos:permite validar si la persona al otro lado del teléfono es quien dice ser.

- Firma: permite captar datos biometricos asociados al proceso de firma manuscrita sobre dispositivos.

Tabla de técnicas biometricas

| técnica | ventajas | desventajas |

| Reconocimiento de cara | Fácil, rápido y seguro | La iluminación puede alterar la autenticación |

| Lectura de huella digital | Barato y ,muy seguro | Posibilidad de burla por medio de réplicas, cortes o lastimados pueden alterar la autenticación |

| Lectura de iris /retina | Muy seguro | Intrusivo(molesto para el usuario) |

| Lectura de la palma de la mano | Poca necesidad de memoria de almacenamiento de los patrones | Lento y no muy seguro |

| Reconocimiento de la firma | barato | Puede ser alterado por el estado emocional de la persona |

| Reconocimiento de vaz | Barato útil para accesos remotos | Lento, puede ser alterado por el estado emocional de la persona fácilmente |

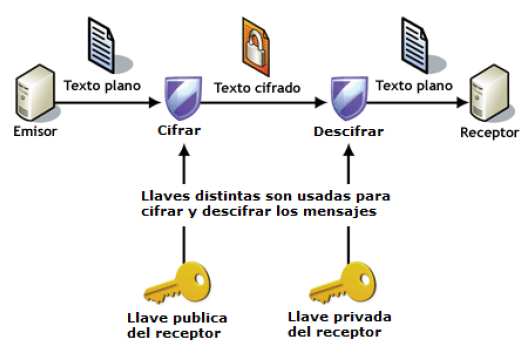

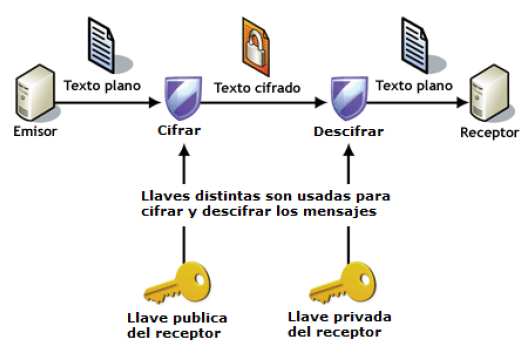

Que es criptografia

Es la que se ocupa de las técnicas de cifrado o condiciones destinadas a alterar las representaciones lingüísticas de ciertos mensajes con el fin de hacerlos inteligible receptores no automatizados

Concepto de algoritmo

Como algoritmo denominamos un conjunto ordenado y finito de operaciones simples a través del cual podemos hallar la solución a un problema.Aunque es un término habitua en áreas como las matemáticas, la informática, la lógica, y demás disciplinas relacionadas.

Concepto de identificación y autenticación

AUTENTICACIÓN:es el proceso que debe seguir un usuario para tener acceso a los recursos de un sistema o de una red de computadoras.

AUTENTICACIÓN: demostrar que el usuario es quien dice ser.

AUTENTICACIÓN: demostrar que el usuario es quien dice ser.

Requisitos para una contraseña segura

- La contraseña debe tener al menos 8 características

- Debe contar con letras mayúsculas y minúsculas

- No debe tener información personal fácil de averiguar

- No debe tener palabras simples, frases echas, o conjunto de símbolos.

contactos

politicas de seguridad

CYBER-CAFE

como una única finalidad, crear un ambiente tranquilo y seguro para las personas y para preservar un cuidado a nuestros dominios, para augurar que se lleven a cabo los fines de nuestros comercio de forma segura y adecuada.

como una única finalidad, crear un ambiente tranquilo y seguro para las personas y para preservar un cuidado a nuestros dominios, para augurar que se lleven a cabo los fines de nuestros comercio de forma segura y adecuada.

- Antes de usar: Avisar al encargado si en los equipos hay algún fallo o inspector , para solucionar cuanto antes, esto para evitar mal entendidos y cargos por daños.

- Queda estrictamente prohibido tener algún liquido o bebida cerca del equipo que se este utilizando, esto para evitar daños a propiedad.

- el sitio o comercio es un lugar familiar, es por eso que queda prohibido el uso del equipo para fines de visitar lugares inadecuados.

- Queda prohibido el uso de sustancias como tabaco,cigarros dentro del comercio o dominio.

- evitar descargar cosas con un gran uso de espacio esto con fin de no dañar los equipos dentro de las instalaciones .

- pagar antes de usar un equipo.